Upload Shell di Zencart – For Newbie

====================================================

[+] Title : Upload Shell di Zencart – For Newbie

[+] Author : afifzi

[+] Category : Hacking

====================================================

langsung aja,,,

[+] Title : Upload Shell di Zencart – For Newbie

[+] Author : afifzi

[+] Category : Hacking

====================================================

langsung aja,,,

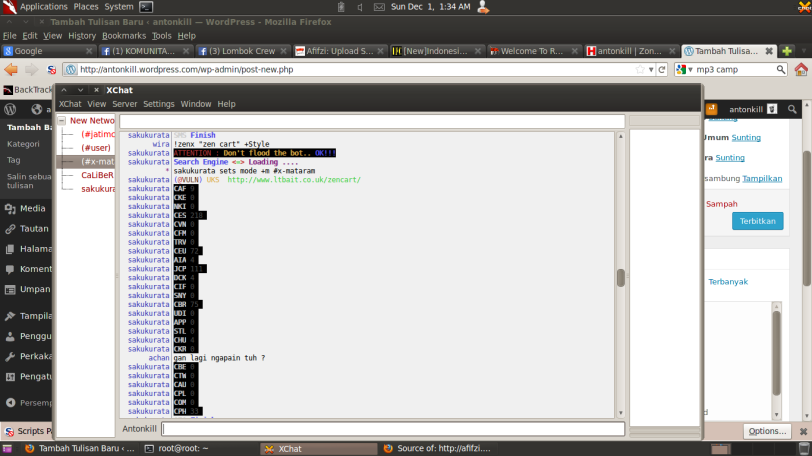

1. Kita buka irc dulu untuk scan zencart nya,,,

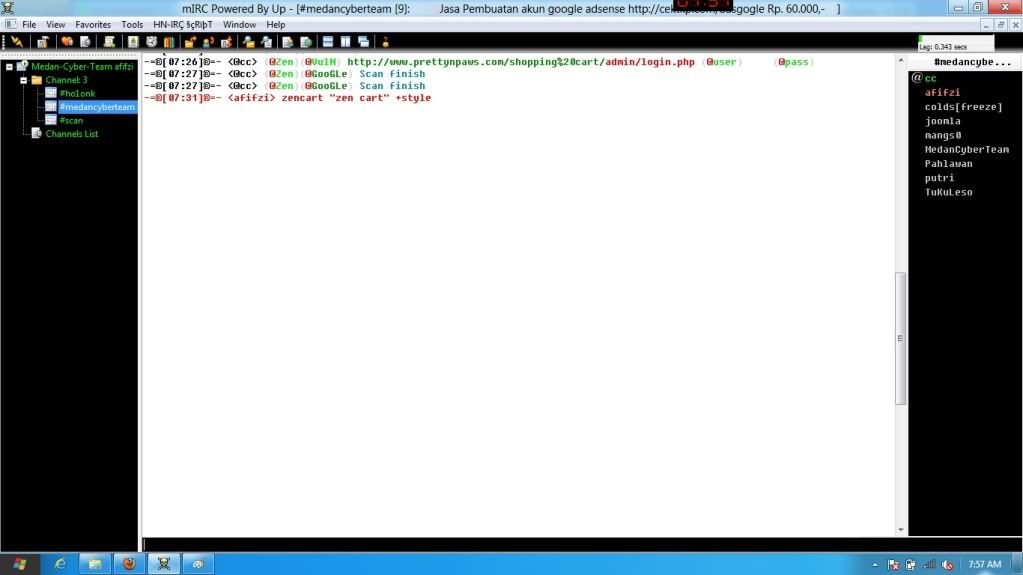

2. Cari server yang ada bot scannernya, di sini saya menggunakan sever /s irc.jatimcom.net:7000

3. Setelah connect server kita masukkan dorknya, disini saya menggunakan dork : !zencart “zen cart” +Style

4. Setelah itu pilih salah satu site hasil scan kita tadi,

5. Saya memilih

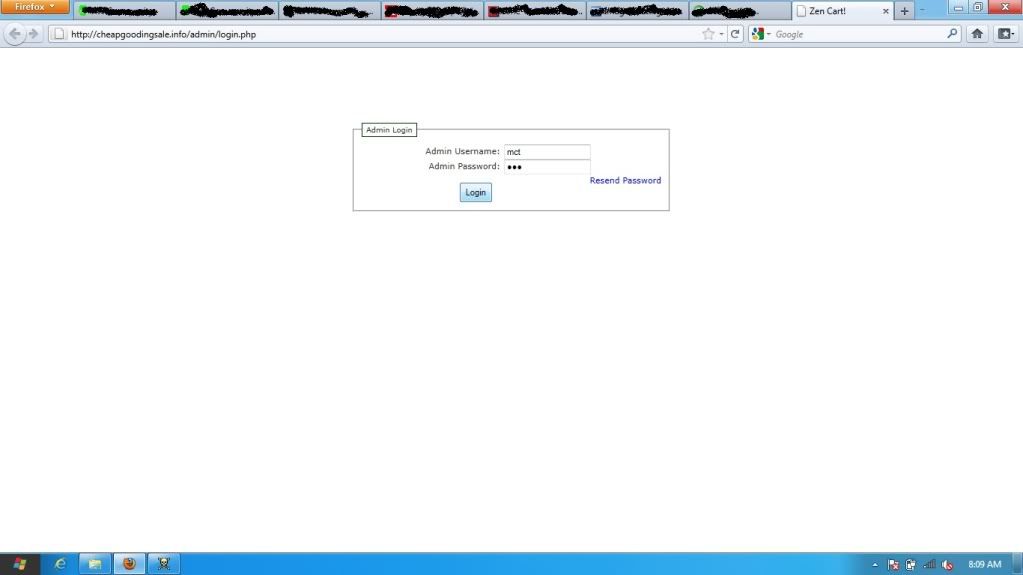

http://cheapgoodingsale.info/admin/login.php

6. Kita buka lalu tinggal masukkan user dan passnya, user : mct, password : wew

http://cheapgoodingsale.info/admin/login.php

6. Kita buka lalu tinggal masukkan user dan passnya, user : mct, password : wew

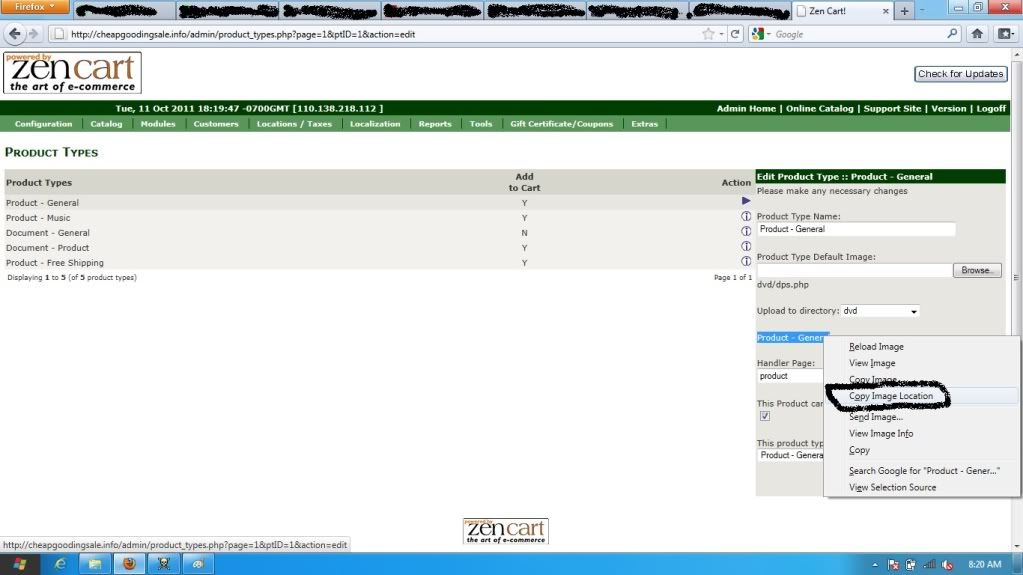

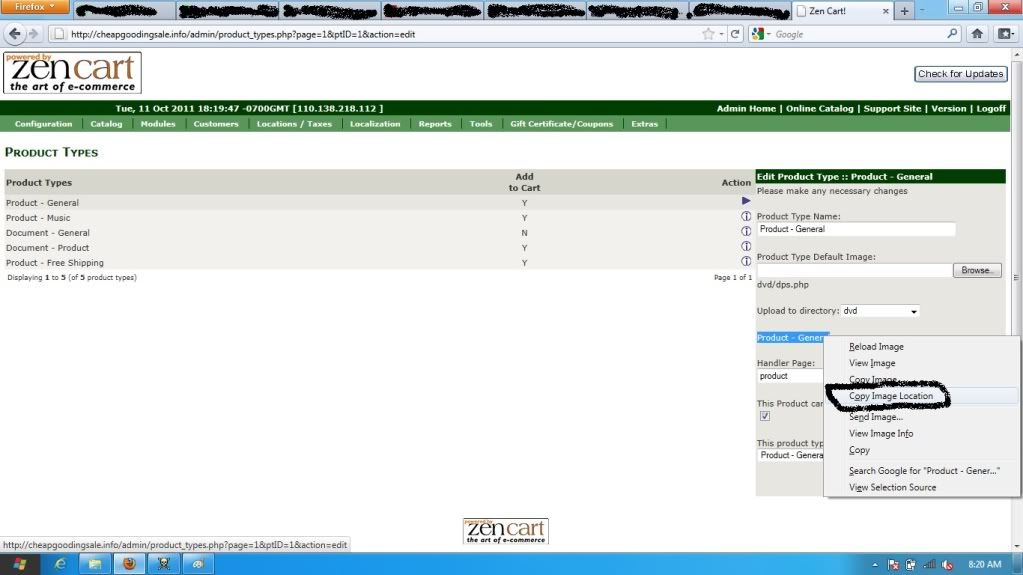

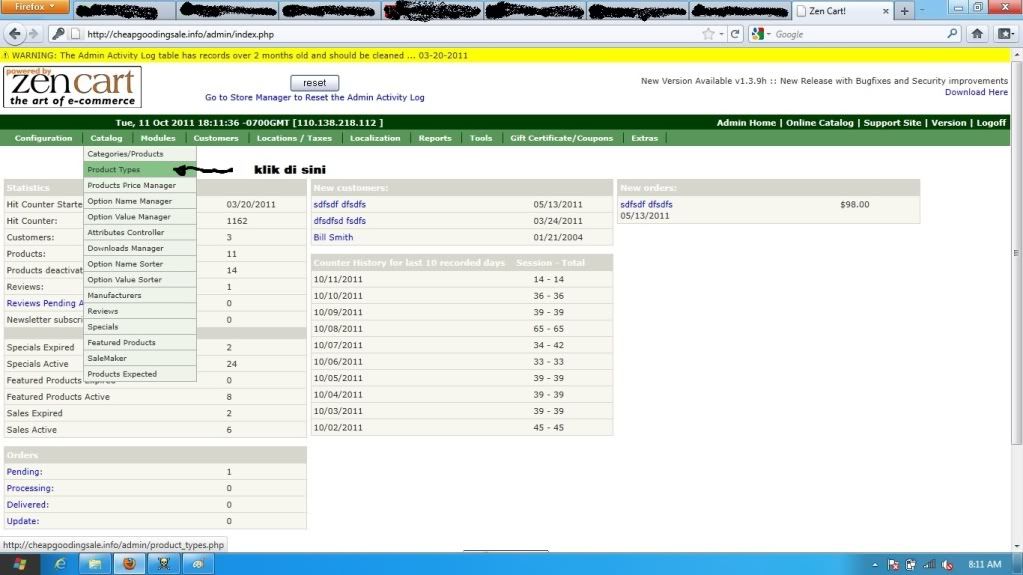

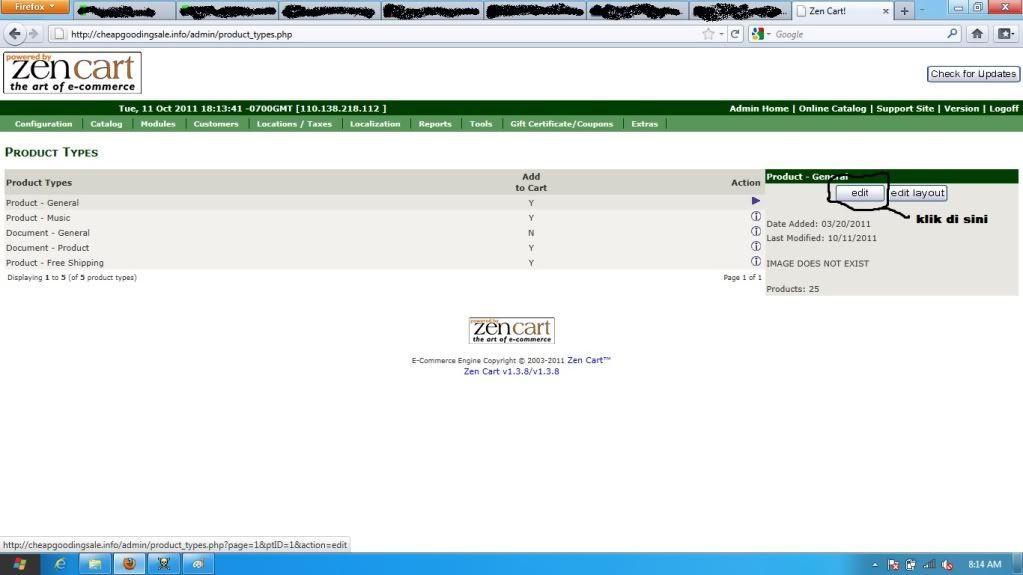

7. Kemudian klik Product Types

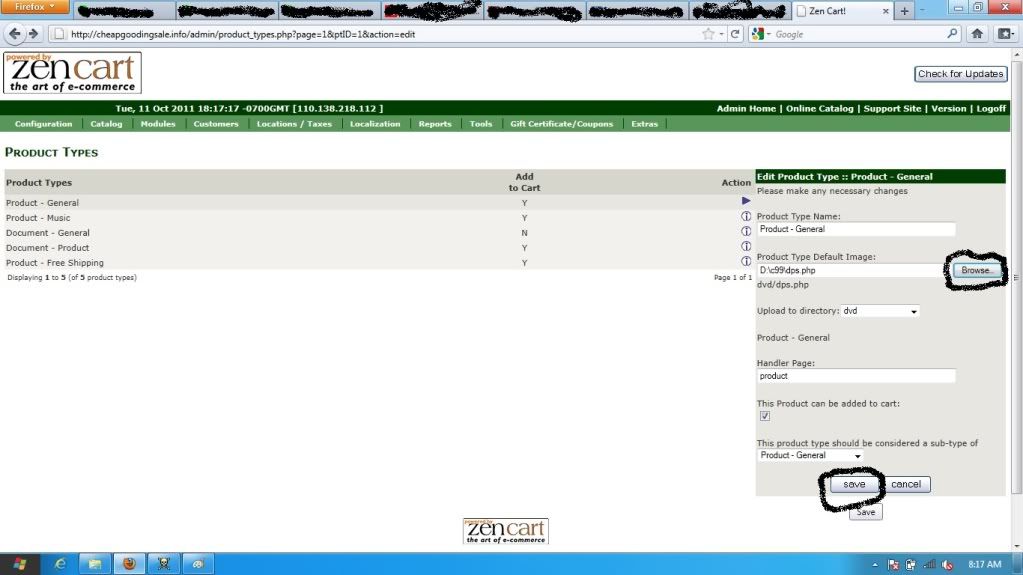

10. Setelah itu kita klik Edit lagi dan block tulisan Product – General dan klik kanan pilih Copy Image Location.

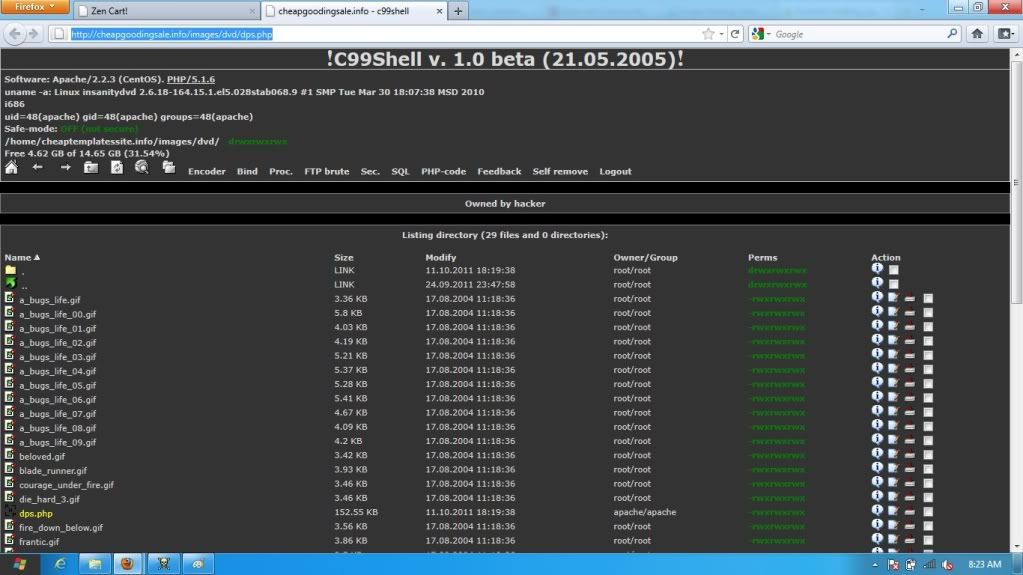

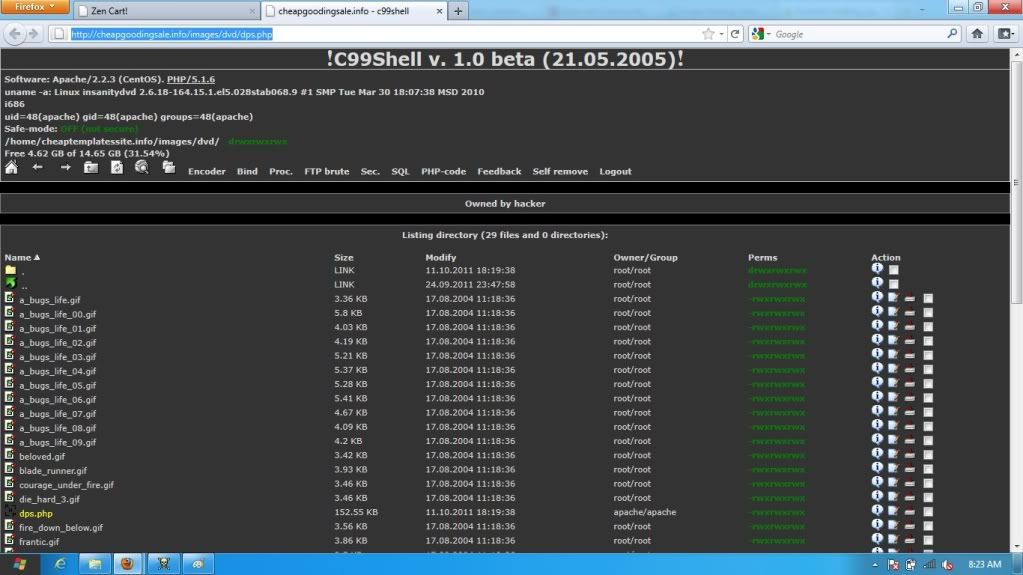

11. Buka tab baru terus Ctrl + V

11. Buka tab baru terus Ctrl + V

Sekian tutorial dari Antonkill semoga bermanfaat

Special Thanks to :

============================================================================

Indonesia Defacer || Lombok Crew || Team Pocong || IFC || Caliber || Jerinx || jatimcom Crew

============================================================================

============================================================================

Indonesia Defacer || Lombok Crew || Team Pocong || IFC || Caliber || Jerinx || jatimcom Crew

============================================================================

![[Image: dIQBrtJ.png]](http://i.imgur.com/dIQBrtJ.png)

![[Image: 7aa12e697cf147199f9dcdb.png]](http://img197.imageshack.us/img197/571/7aa12e697cf147199f9dcdb.png)